美国联邦调查局 (FBI)、网络安全和基础设施安全局 (CISA)、荷兰国家网络安全中心 (NCSC-NL) 和欧洲刑警组织欧洲网络犯罪中心 (EC3) 发布了有关 Akira 勒索软件的联合警告。

自 250 年 2023 月以来,该组织对 XNUMX 多家企业和关键基础设施实体发起了攻击,主要分布在北美、欧洲和澳大利亚。

阿基拉的进化与攻击技巧

截至 42 年 1 月 2024 日,Akira 威胁行为者已筹集了约 XNUMX 万美元的赎金。他们的目标是各个行业,引起了全球组织的严重担忧。

Akira 最初是用 C++ 编写的,最初使用 .akira 扩展名加密文件。然而,变化已经出现。从 2023 年 XNUMX 月开始,该组织部署了基于 Rust 的 Megazord 勒索软件,并为其加密文件添加了 .powerranges 扩展名。现在,一些攻击涉及部署 Megazord 和 Akira 变体以增强影响力。

了解更多:2024 年顶级加密货币骗局

FBI 和网络安全研究人员已经追踪到 Akira 的初始访问方法。通常,他们会利用缺乏多重身份验证 (MFA) 的 Cisco VPN 服务中的已知漏洞。他们还通过远程桌面协议、鱼叉式网络钓鱼和泄露的凭据获得访问权限。

一旦进入网络,Akira 攻击者就会创建新的域帐户来维持持久性。然后,他们利用 Mimikatz 等凭证抓取工具来升级权限。使用 SoftPerfect 和 Advanced IP Scanner 等工具以及本机 Windows 命令来执行系统侦察和域控制器识别。

Akira 攻击者在跨受感染的网络横向移动之前经常会禁用安全软件。据观察,PowerTool 会关闭防病毒进程以逃避检测。

为了窃取敏感数据,Akira 操作员广泛使用 FileZilla、WinSCP 和云存储服务等渗透工具。他们与 AnyDesk、RustDesk 和 Cloudflare Tunnel 建立命令和控制通道。

正如双重勒索模型一样,Akira 参与者在窃取数据后会对系统进行加密。他们的赎金记录包括一个唯一的代码和一个用于联系他们的 .onion URL。他们没有具体说明初始赎金金额,迫使受害者进行谈判。

赎金以比特币形式支付给威胁行为者提供的加密钱包地址。

此外,根据 FBI 的报告,为了施加额外压力,Akira 威胁行为者威胁要在 Tor 网络上发布泄露的数据,并且在某些情况下还给受害公司打电话。

FBI、CISA、EC3 和 NCSC-NL 已针对 Akira 威胁行为者的系统和网络发现技术发布了全面的建议。实施这些缓解措施可以显着降低成功攻击的风险。

“除了应用缓解措施之外,FBI、CISA、EC3 和 NCSC-NL 建议针对本通报中映射到 MITRE ATT&CK for Enterprise 框架的威胁行为来演练、测试和验证组织的安全计划,”CISA 在其报告中写道。报告。

阅读更多:加密安全的 5 大缺陷以及如何避免它们

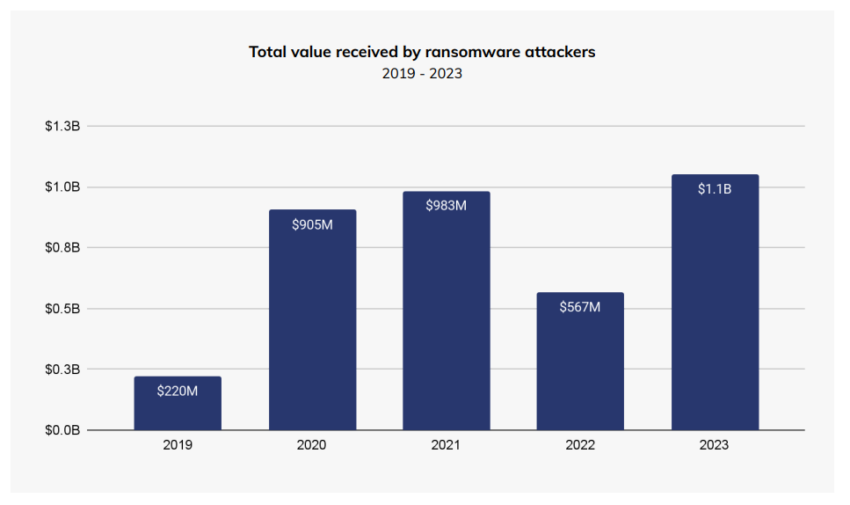

根据 Chainaanalysis 2024 年 2023 月的一份报告,勒索软件攻击在 1 年愈演愈烈,受害者被勒索了 XNUMX 亿美元。这凸显了日益增长的网络威胁以及组织加强网络防御的必要性。

免责声明

遵循信托项目指南,BeInCrypto 致力于公正、透明的报告。本新闻文章旨在提供准确、及时的信息。不过,建议读者在根据本文内容做出任何决定之前,独立核实事实并咨询专业人士。请注意,我们的条款和条件、隐私政策和免责声明已更新。

来源:https://beincrypto.com/akira-bitcoin-ransomware-fbi-warning/