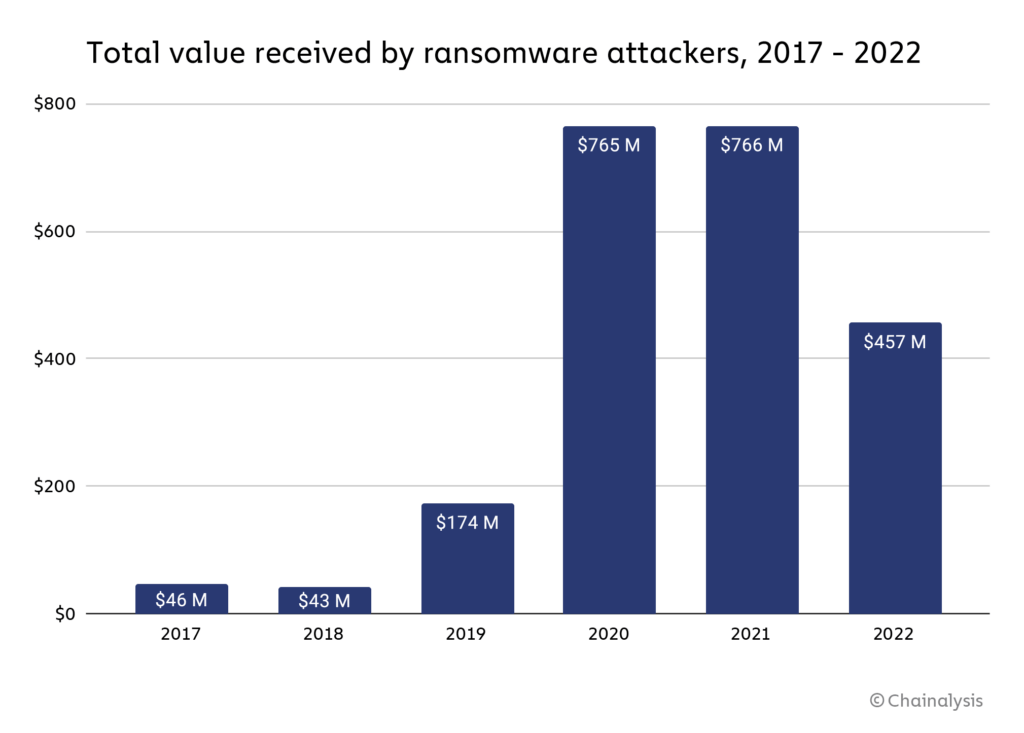

根据分析公司 Chainalysis 的一份新报告,勒索软件攻击收集的资金从 456.8 年的 2022 亿美元的高位下降到 765.6 年的 2021 亿美元。

在过去 12 个月中,与加密相关的勒索软件攻击的成功率急剧下降。

加密勒索软件活动

下图显示了过去 6 年通过勒索软件攻击获得的资金的涨跌情况。 到 2020 年,被盗资金达到 765 亿美元,这一数字急剧增加,到 2021 年,不良行为者盗窃的金额也差不多。

虽然 Chainalysis 报告承认“真实总数要高得多”,因为勒索软件攻击者可能拥有尚未确定的地址,但下降表明受害者对此类攻击越来越明智。 因此,Chainalysis 发表了支持这种观点的声明。

“[勒索软件付款下降]并不意味着攻击减少了……我们认为下降的主要原因是受害组织越来越拒绝向勒索软件攻击者付款。”

勒索软件毒株激增

尽管用于移除勒索软件的费用大幅下降,但勒索软件毒株的数量在 2022 年呈爆炸式增长。毒株是一种具有常见变体的勒索软件:Royal、Ragnar、Quantum、Play、Hive 和 Lockbit。

Fortinet 是一家领先的网络安全硬件和软件公司, 报道 超过 10,000 种独特菌株在整个 2022 年活跃。

随着不良行为者继续改变攻击向量以优化被盗资金量,菌株的寿命会缩短。 例如,在 2012 年,菌株持续了 3,907 天,而在 2022 年,平均长度仅为 70 天。 因此,网络安全解决方案必须跟上其防御策略中越来越多的活跃压力。

勒索软件资金

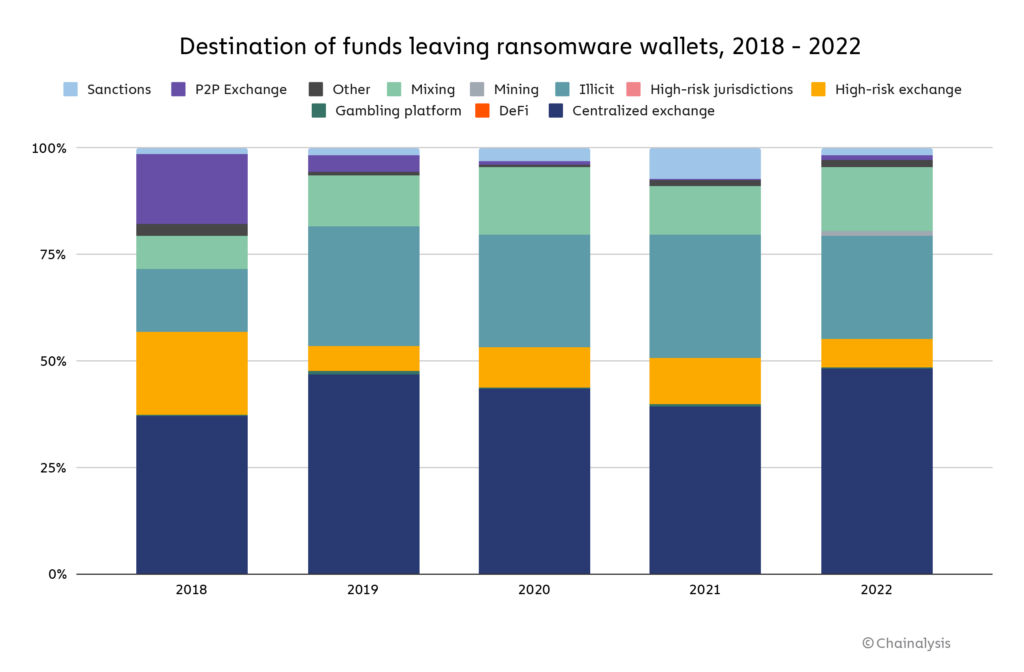

通过勒索软件攻击获得的资金通过多种途径进行洗钱。 大部分资金仍被发送到流行的中心化交易所。 然而,P2P 交易所是 2018 年勒索软件攻击者的一种流行解决方案,现在只占总量的很小一部分。

在中心化交易之后,一种持续的洗钱方法是使用在下面的 Chainalysis 图表中指定为“非法”的暗网市场。 最后,混合服务构成了下一个最重要的部分,允许攻击者在全球权威机构几乎没有追索权的情况下“清洗”加密货币。

链上数据取证

Chainalysis 使用链上数据来识别勒索软件的“附属”市场,第三方在勒索软件即服务模型中获得“小额、固定的收益分成”。

“我们可以将其视为零工经济,但对于勒索软件而言。 拼车司机可能会同时打开他的 Uber、Lyft 和 Oja 应用程序,造成路上有三个不同司机的错觉——但实际上,它们都是同一辆车。”

链上数据使像 Chainalysis 这样的公司能够在整个区块链中追踪不良行为者,并可能识别下一个攻击向量。 例如,流行的勒索软件 Conti 已于 2022 年 XNUMX 月解散。然而,链上数据显示,连接到 Conti 的钱包现在正在转移到其他勒索软件,例如 Royal、Quantum 和 Ragnar。

勒索软件攻击者“重复使用钱包进行名义上在其他压力下发起的多次攻击”,使得追踪活动相对简单。

勒索软件付款下降

由于对环境了解的增加、安全措施的改进以及链上取证能力的提高,成功的勒索软件攻击数量有所下降。 因此,受害者拒绝向攻击者付款,因为许多人与受 OFAC 制裁的各方有关联。

2019 年只有 24% 的受害者拒绝付款,而在 2022 年,这一比例上升到 59%。 向 OFAC 制裁名单上的一方支付勒索软件赏金现在可能“在法律上风险更大”。 Recorded Future 的情报分析师 Allan Lisk 告诉 Chainalysis;

“随着制裁的威胁迫在眉睫,支付 [勒索软件攻击者] 的法律后果的威胁更大。”

不支付勒索软件要求的后果往往会摧毁受害者,他们往往无法访问基本数据。 然而,随着非法行业在经济上变得越来越不可行,希望攻击的数量也会减少,从而减少受害者的数量。

无论如何,加密货币在勒索软件攻击中的作用是显而易见的。 这是一种每年窃取价值数亿美元的加密货币的方法。 然而,这并不是说传统金融资产没有更多损失,其中许多资产无法通过区块链进行追踪。

来源:https://cryptoslate.com/crypto-ransomware-payments-fall-40-in-2022/